بهرهبرداری هکرهای باجافزار DragonForce از آسیبپذیریهای SimpleHelp

گروه سایبری DragonForce اخیراً با سوءاستفاده از آسیبپذیریهای کشفنشده در پلتفرم مدیریت دسترسی از راه دور SimpleHelp، حملات باجافزاری گستردهای را علیه سازمانهای بهداشتی، مالی و زیرساختهای حیاتی اجرا کرده است. این حملات که با هدف رمزگذاری دادهها و اخاذی مالی انجام میشوند، از ضعفهای امنیتی در نسخههای قدیمی SimpleHelp (پایینتر از 3.5.0) و پیکربندیهای نادرست سرورها بهره میبرند. تحلیلهای اخیر نشان میدهد مهاجمان ابتدا از طریق ایمیلهای فیشینگ یا اکسپلویتهای RDP به شبکه نفوذ کرده و سپس با اسکن پورتهای 19211 و 19212، سیستمهای دارای SimpleHelp را شناسایی میکنند. پس از دستیابی به دسترسی سطح مدیر، باجافزار DragonForce با استفاده از الگوریتم AES-256 و RSA-4096 دادهها را رمزگذاری و فایل ReadMe.txt حاوی دستورالعمل پرداخت باج (معمولاً 0.5 تا 2 بیتکوین) را در سیستم قربانی قرار میدهد.

پلتفرم SimpleHelp که برای ارائه پشتیبانی فنی از راه دور استفاده میشود، به دلیل پیکربندی پیشفرض ناامن و عدم بهروزرسانیهای منظم، به هدف اصلی گروه DragonForce تبدیل شده است. مهمترین نقاط ضعفی که این گروه از آنها سوءاستفاده میکند عبارتند از:

-

ذخیرهسازی نام کاربری و رمزعبور به صورت متن ساده در فایل config.properties

-

عدم اجرای احراز هویت دو مرحلهای (2FA) برای دسترسی به کنسول مدیریت

-

آسیبپذیری در ماژول انتقال فایل که اجازه اجرای کدهای دلخواه (RCE) را میدهد

-

پورتهای باز پیشفرض بدون نیاز به احراز هویت اولیه

مهاجمان با اسکریپتهای خودکار، شبکههای سازمانی را برای یافتن نمونههای ناامن SimpleHelp اسکن کرده و از طریق تزریق دستورات مخرب (مانند ; rm -rf /) کنترل کامل سیستم را بهدست میآورند. نسخههای جدیدتر این پلتفرم (3.5.0 به بالا) این آسیبپذیریها را رفع کردهاند، اما بسیاری از سازمانها هنوز از نسخههای قدیمی استفاده میکنند.

DragonForce از تکنیکهای پیچیدهای برای پنهانسازی فعالیتهای مخرب خود استفاده میکند:

-

رمزگذاری چندلایه: دادهها ابتدا با AES-256 و سپس با RSA-4096 رمزگذاری میشوند تا امکان بازیابی بدون کلید خصوصی غیرممکن شود.

-

حذف Shadow Copy: با اجرای دستور vssadmin delete shadows /all /quiet، نسخههای پشتیبان حجم سایه ویندوز را حذف میکنند.

-

غیرفعال کردن آنتیویروسها: استفاده از اسکریپتهای PowerShell برای متوقف کردن سرویسهای امنیتی مانند Windows Defender.

-

پاکسازی لاگها: مهاجمان با اجرای دستورات wevtutil cl تمامی ردپاهای خود را از Event Viewer پاک میکنند.

این تاکتیکها نه تنها بازیابی دادهها را دشوار میسازد، بلکه ردیابی منشأ حمله را نیز به شدت پیچیده میکند.

بر اساس گزارشهای منتشرشده، حملات DragonForce به SimpleHelp موجب مختل شدن خدمات اورژانسی در ۱۲ بیمارستان اروپایی و از دست رفتن بیش از ۱.۲ میلیون پرونده پزشکی در سال ۲۰۲۵ شده است. هزینه متوسط بازیابی دادهها برای هر سازمان قربانی بین ۸۵۰,۰۰۰ تا ۲.۳ میلیون دلار برآورد میشود که ۴۰ درصد بیشتر از میانگین جهانی باجافزارهاست. علاوه بر خسارات مالی، این حملات اعتبار سازمانها را خدشهدار کرده و منجر به جریمههای سنگین نظارتی (مانند GDPR) به دلیل نقض حریم خصوصی دادهها شده است.

برای مقابله با تهدیدات DragonForce و آسیبپذیریهای مشابه، سازمانها باید مجموعهای از اقدامات پیشگیرانه و واکنشی را اجرا کنند:

-

بهروزرسانی فوری تمامی نمونههای SimpleHelp به نسخه 3.5.0 یا جدیدتر.

-

اجرای احراز هویت دو مرحلهای برای تمامی حسابهای دارای دسترسی مدیریتی.

-

محدودسازی دسترسی به پورتهای 19211 و 19212 از طریق فایروال سازمانی.

-

استفاده از راهکارهای EDR (Endpoint Detection and Response) برای شناسایی رفتارهای غیرعادی.

-

آموزش کارمندان درباره خطرات فیشینگ و مهندسی اجتماعی.

-

تهیه نسخههای پشتیبان خارج از شبکه (Air-Gapped Backups) و تست منظم بازیابی دادهها.

درباره گروه هکری DragonForce

ذخیرهسازی نام کاربری و رمزعبور به صورت متن ساده در فایل config.properties

عدم اجرای احراز هویت دو مرحلهای (2FA) برای دسترسی به کنسول مدیریت

آسیبپذیری در ماژول انتقال فایل که اجازه اجرای کدهای دلخواه (RCE) را میدهد

پورتهای باز پیشفرض بدون نیاز به احراز هویت اولیه

مهاجمان با اسکریپتهای خودکار، شبکههای سازمانی را برای یافتن نمونههای ناامن SimpleHelp اسکن کرده و از طریق تزریق دستورات مخرب (مانند ; rm -rf /) کنترل کامل سیستم را بهدست میآورند. نسخههای جدیدتر این پلتفرم (3.5.0 به بالا) این آسیبپذیریها را رفع کردهاند، اما بسیاری از سازمانها هنوز از نسخههای قدیمی استفاده میکنند.

-

رمزگذاری چندلایه: دادهها ابتدا با AES-256 و سپس با RSA-4096 رمزگذاری میشوند تا امکان بازیابی بدون کلید خصوصی غیرممکن شود.

-

حذف Shadow Copy: با اجرای دستور

vssadmin delete shadows /all /quiet، نسخههای پشتیبان حجم سایه ویندوز را حذف میکنند. -

غیرفعال کردن آنتیویروسها: استفاده از اسکریپتهای PowerShell برای متوقف کردن سرویسهای امنیتی مانند Windows Defender.

-

پاکسازی لاگها: مهاجمان با اجرای دستورات

wevtutil clتمامی ردپاهای خود را از Event Viewer پاک میکنند.

این تاکتیکها نه تنها بازیابی دادهها را دشوار میسازد، بلکه ردیابی منشأ حمله را نیز به شدت پیچیده میکند.

بر اساس گزارشهای منتشرشده، حملات DragonForce به SimpleHelp موجب مختل شدن خدمات اورژانسی در ۱۲ بیمارستان اروپایی و از دست رفتن بیش از ۱.۲ میلیون پرونده پزشکی در سال ۲۰۲۵ شده است. هزینه متوسط بازیابی دادهها برای هر سازمان قربانی بین ۸۵۰,۰۰۰ تا ۲.۳ میلیون دلار برآورد میشود که ۴۰ درصد بیشتر از میانگین جهانی باجافزارهاست. علاوه بر خسارات مالی، این حملات اعتبار سازمانها را خدشهدار کرده و منجر به جریمههای سنگین نظارتی (مانند GDPR) به دلیل نقض حریم خصوصی دادهها شده است.

برای مقابله با تهدیدات DragonForce و آسیبپذیریهای مشابه، سازمانها باید مجموعهای از اقدامات پیشگیرانه و واکنشی را اجرا کنند:

-

بهروزرسانی فوری تمامی نمونههای SimpleHelp به نسخه 3.5.0 یا جدیدتر.

-

اجرای احراز هویت دو مرحلهای برای تمامی حسابهای دارای دسترسی مدیریتی.

-

محدودسازی دسترسی به پورتهای 19211 و 19212 از طریق فایروال سازمانی.

-

استفاده از راهکارهای EDR (Endpoint Detection and Response) برای شناسایی رفتارهای غیرعادی.

-

آموزش کارمندان درباره خطرات فیشینگ و مهندسی اجتماعی.

-

تهیه نسخههای پشتیبان خارج از شبکه (Air-Gapped Backups) و تست منظم بازیابی دادهها.

درباره گروه هکری DragonForce

-

بهروزرسانی فوری تمامی نمونههای SimpleHelp به نسخه 3.5.0 یا جدیدتر.

-

اجرای احراز هویت دو مرحلهای برای تمامی حسابهای دارای دسترسی مدیریتی.

-

محدودسازی دسترسی به پورتهای 19211 و 19212 از طریق فایروال سازمانی.

-

استفاده از راهکارهای EDR (Endpoint Detection and Response) برای شناسایی رفتارهای غیرعادی.

-

آموزش کارمندان درباره خطرات فیشینگ و مهندسی اجتماعی.

-

تهیه نسخههای پشتیبان خارج از شبکه (Air-Gapped Backups) و تست منظم بازیابی دادهها.

درباره گروه هکری DragonForce

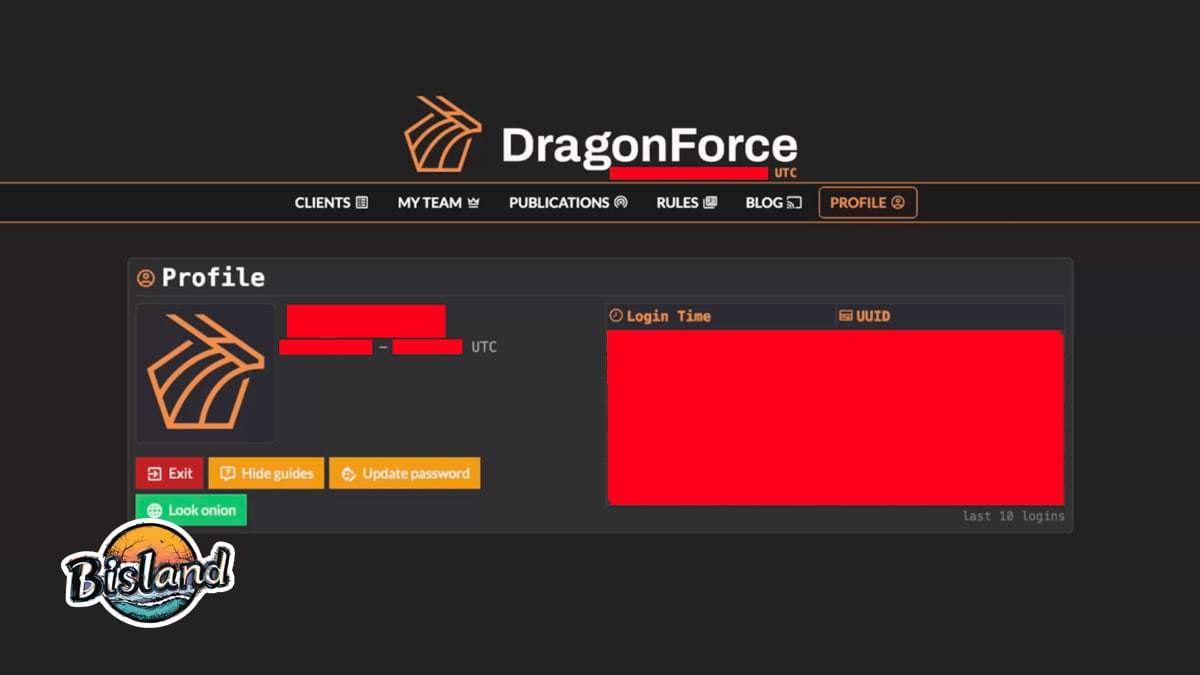

گروه هکری DragonForce یک گروه باجافزاری است که به دلیل حملات سایبری پیچیده و هدفمند خود در سالهای اخیر شهرت یافته است. این گروه به عنوان یکی از بازیگران فعال در دنیای جرایم سایبری شناخته میشود و عمدتاً با استفاده از تکنیکهای پیشرفته باجافزار، سازمانها و شرکتهای بزرگ را هدف قرار میدهد. برخلاف برخی گروههای هکری که به دنبال سرقت اطلاعات برای فروش در بازار سیاه هستند، DragonForce بیشتر بر اخاذی مالی از طریق رمزگذاری دادهها و تهدید به افشای اطلاعات حساس تمرکز دارد. این گروه معمولاً از استراتژی “دوبار اخاذی” (double extortion) استفاده میکند، به این معنا که نه تنها دادههای قربانی را رمزگذاری میکند، بلکه تهدید به انتشار عمومی اطلاعات حساس در صورت عدم پرداخت باج میکند. این رویکرد باعث شده که DragonForce به یکی از تهدیدات جدی در حوزه امنیت سایبری تبدیل شود، به ویژه برای سازمانهایی با زیرساختهای حیاتی مانند بیمارستانها، شرکتهای فناوری، و مؤسسات مالی.

در دنیای دیجیتال امروزی، حملات باجافزاری به یکی از بزرگترین تهدیدات برای سازمانها و افراد تبدیل شدهاند. گروه هکری DragonForce یکی از گروههای برجسته در این حوزه است که با حملات پیچیده و هدفمند خود، توجه کارشناسان امنیت سایبری را به خود جلب کرده است. این گروه با استفاده از تکنیکهای پیشرفته و استراتژیهای اخاذی، به سازمانهای بزرگ و کوچک در سراسر جهان حمله میکند. در این مقاله، به بررسی تاریخچه، روشهای عملیاتی، تأثیرات و آخرین اخبار مربوط به این گروه میپردازیم.

تاریخچه و شکلگیری

اگرچه اطلاعات دقیقی درباره زمان دقیق تأسیس DragonForce در دست نیست، اما این گروه احتمالاً در اواخر دهه 2010 یا اوایل دهه 2020 به عنوان یک گروه باجافزاری فعال شد. مانند بسیاری از گروههای مشابه، DragonForce به احتمال زیاد از دل گروههای هکری بزرگتر یا به عنوان یک شاخه از گروههای شناختهشدهای مانند LockBit یا Conti شکل گرفته است. این گروه به دلیل استفاده از ابزارهای پیشرفته و سازمانیافتگی بالا، به سرعت به یکی از تهدیدات اصلی در فضای سایبری تبدیل شد.

روشهای عملیاتی

DragonForce از مجموعهای از تکنیکهای پیچیده برای نفوذ به سیستمهای قربانیان استفاده میکند. این روشها شامل موارد زیر است:

-

فیشینگ هدفمند: این گروه ایمیلهای جعلی با ظاهر معتبر ارسال میکند که حاوی پیوستهای مخرب یا لینکهایی به سایتهای آلوده هستند.

-

بهرهبرداری از آسیبپذیریها: DragonForce از آسیبپذیریهای نرمافزاری، بهویژه در سیستمهای قدیمی یا بدون بهروزرسانی، مانند سرورهای VMware ESXi، سوءاستفاده میکند.

-

دسترسی از راه دور: سوءاستفاده از پروتکلهای RDP و VPNهای ضعیف برای نفوذ به شبکهها.

-

دوبار اخاذی: رمزگذاری دادهها و تهدید به انتشار اطلاعات حساس در صورت عدم پرداخت باج.

باجافزار این گروه معمولاً از الگوریتمهای رمزنگاری قوی مانند AES-256 و RSA-2048 استفاده میکند که رمزگشایی بدون کلید خصوصی را تقریباً غیرممکن میکند. آنها همچنین وبسایتی در دارکوب دارند که برای انتشار دادههای سرقتشده از قربانیان استفاده میشود.

تأثیرات جهانی

حملات DragonForce تأثیرات گستردهای بر سازمانها و اقتصاد جهانی داشته است. این گروه با هدف قرار دادن بخشهای حساس مانند مراقبتهای بهداشتی، فناوری، و مالی، خسارات مالی و عملیاتی قابل توجهی ایجاد کرده است. برای مثال، حمله به بیمارستانها میتواند منجر به اختلال در خدمات پزشکی و حتی به خطر افتادن جان بیماران شود. همچنین، هزینههای بازیابی سیستمها و پرداخت باج، بار مالی سنگینی بر دوش شرکتها میگذارد.

اقدامات مقابلهای

برای مقابله با تهدیدات گروههایی مانند DragonForce، سازمانها باید اقدامات زیر را در نظر بگیرند:

-

بهروزرسانی منظم نرمافزارها: اطمینان از نصب آخرین وصلههای امنیتی.

-

آموزش کارکنان: افزایش آگاهی درباره حملات فیشینگ و مهندسی اجتماعی.

-

پشتیبانگیری منظم: ذخیرهسازی دادهها در سیستمهای آفلاین برای بازیابی سریع.

-

استفاده از ابزارهای امنیتی پیشرفته: مانند آنتیویروسها و فایروالهای نسل جدید.

5 خبر هفته گذشته درباره گروه هکری DragonForce

caption id=”attachment_1538″ align=”aligncenter” width=”1200″ مهمترین اخبار هفته گذشته درباره گروه هکری دراگون فورس/caption

مهمترین اخبار هفته گذشته درباره گروه هکری دراگون فورس/caption

حمله باجافزاری DragonForce به MSP در زنجیره تأمین

گروه هکری DragonForce با اجرای حملهای پیچیده به یک ارائهدهنده خدمات مدیریتشده (MSP) در زنجیره تأمین، بار دیگر توانایی خود در نفوذ به شبکههای حساس را به نمایش گذاشت. این گروه با بهرهگیری از سه آسیبپذیری در پلتفرم SimpleHelp، که یک ابزار مدیریت از راه دور (RMM) است، موفق شد به سیستمهای MSP نفوذ کرده و از طریق آن به شبکههای مشتریان این شرکت دسترسی پیدا کند. هکرهای DragonForce ابتدا دادههای حساس مانند اطلاعات دستگاهها، تنظیمات شبکه، و اطلاعات کاربران را سرقت کردند و سپس با استقرار باجافزار خود، سیستمهای MSP و مشتریان آن را رمزگذاری کردند. این نوع حمله، که به حمله زنجیره تأمین معروف است، به دلیل تأثیرگذاری گسترده بر چندین سازمان از طریق یک نقطه ورودی، برای گروههای باجافزاری بسیار ارزشمند است. گزارش Sophos نشان میدهد که DragonForce با استفاده از ابزارهای تخصصی MSP مانند SimpleHelp، ConnectWise ScreenConnect، و Kaseya، و همکاری با هکرهای حرفهای مانند Scattered Spider، که در مهندسی اجتماعی و دور زدن احراز هویت چندمرحلهای تخصص دارند، توانسته است حملات خود را به سطح جدیدی برساند. این گروه با استفاده از مدل سرویس باجافزار (RaaS) و برندسازی بهعنوان یک “کارتل”، نه تنها خسارات مالی و عملیاتی ایجاد میکند، بلکه با تهدید به افشای دادههای سرقتشده، فشار روانی زیادی بر قربانیان وارد میآورد. این حمله بار دیگر اهمیت بهروزرسانی نرمافزارها، نظارت مستمر بر شبکه، و آموزش کارکنان برای مقابله با فیشینگ را برجسته میکند و نشاندهنده تهدید رو به رشد DragonForce در دنیای سایبری است.

حمله باجافزاری DragonForce به MSP در زنجیره تأمین

گروه هکری DragonForce با اجرای حملهای پیچیده به یک ارائهدهنده خدمات مدیریتشده (MSP) در زنجیره تأمین، بار دیگر توانایی خود در نفوذ به شبکههای حساس را به نمایش گذاشت. این گروه با بهرهگیری از سه آسیبپذیری در پلتفرم SimpleHelp، که یک ابزار مدیریت از راه دور (RMM) است، موفق شد به سیستمهای MSP نفوذ کرده و از طریق آن به شبکههای مشتریان این شرکت دسترسی پیدا کند. هکرهای DragonForce ابتدا دادههای حساس مانند اطلاعات دستگاهها، تنظیمات شبکه و اطلاعات کاربران را سرقت کردند و سپس با استقرار باجافزار خود، سیستمهای MSP و مشتریان آن را رمزگذاری کردند. این نوع حمله، که به حمله زنجیره تأمین معروف است، به دلیل تأثیرگذاری گسترده بر چندین سازمان از طریق یک نقطه ورودی، برای گروههای باجافزاری بسیار ارزشمند است. گزارش Sophos نشان میدهد که DragonForce با استفاده از ابزارهای تخصصی MSP مانند SimpleHelp، ConnectWise ScreenConnect و Kaseya، و همکاری با هکرهای حرفهای مانند Scattered Spider، که در مهندسی اجتماعی و دور زدن احراز هویت چندمرحلهای تخصص دارند، توانسته است حملات خود را به سطح جدیدی برساند. این گروه با استفاده از مدل سرویس باجافزار (RaaS) و برندسازی بهعنوان یک “کارتل”، نه تنها خسارات مالی و عملیاتی ایجاد میکند، بلکه با تهدید به افشای دادههای سرقتشده، فشار روانی زیادی بر قربانیان وارد میآورد. این حمله بار دیگر اهمیت بهروزرسانی نرمافزارها، نظارت مستمر بر شبکه و آموزش کارکنان برای مقابله با فیشینگ را برجسته میکند و نشاندهنده تهدید رو به رشد DragonForce در دنیای سایبری است.

هدفگذاری رقبا توسط DragonForce برای تسلط بر بازار باجافزار

DragonForce در تلاش برای تسلط بر اکوسیستم جرایم سایبری، استراتژی تهاجمیای را در پیش گرفته و با هدفگذاری گروههای رقیب، به دنبال تقویت جایگاه خود بهعنوان یک نیروی غالب در دنیای باجافزار است. در مارس ۲۰۲۵، این گروه با تغییر برند به یک “کارتل” و ارائه مدل سرویس باجافزار (RaaS) انعطافپذیر، اقدام به جذب هکرهای مستقل و حتی اعضای سابق گروههای دیگر کرد. طبق گزارش Sophos، DragonForce با حمله به وبسایتهای افشای اطلاعات گروههای رقیب مانند BlackLock، Mamona و RansomHub، تلاش کرده است تا رقبا را تضعیف کند و سهم بیشتری از بازار باجافزار به دست آورد. این گروه با استفاده از کدهای سرقتشده از باجافزارهای LockBit و Conti، ابزارهای قابل برندسازی را در اختیار همکاران خود قرار داده و موانع ورود به دنیای جرایم سایبری را کاهش داده است. این اقدامات با واکنشهای متقابل مواجه شده؛ برای مثال، یکی از اعضای RansomHub به نام “koley” با تخریب وبسایت DragonForce، این گروه را به همکاری با نهادهای اجرای قانون متهم کرد. این درگیریها، که بهعنوان یک “جنگ قدرت” سایبری شناخته میشود، میتواند به افزایش حملات فرصتطلبانه منجر شود، زیرا گروههای رقیب برای حفظ برتری خود به تاکتیکهای تهاجمیتر روی میآورند. این تحولات نشاندهنده جاهطلبی DragonForce برای سلطه بر بازار باجافزار است و سازمانها را ملزم میکند تا با تقویت زیرساختهای امنیتی، مانند استفاده از ابزارهای تشخیص و پاسخ (EDR) و آموزش مداوم کارکنان، خود را در برابر این تهدید محافظت کنند.

جنگ قدرت DragonForce برای تسلط بر دنیای باجافزار

گروه باجافزاری DragonForce با ورود به یک “جنگ قدرت” سایبری، به دنبال کنار زدن رقبا و تسلط بر بازار باجافزار است، حرکتی که نشاندهنده تغییر پویایی در اکوسیستم جرایم سایبری است. این گروه، که فعالیت خود را از سال ۲۰۲۳ بهعنوان یک عملیات باجافزاری آغاز کرد، در مارس ۲۰۲۵ با تغییر برند به یک “کارتل” و ارائه مدل RaaS با قابلیت برندسازی، رویکرد خود را تهاجمیتر کرد. طبق گزارش Sophos، DragonForce با تخریب وبسایتهای افشای اطلاعات گروههای رقیب مانند RansomHub، BlackLock و Mamona، تلاش کرده است تا رقبا را از میدان به در کند و جایگاه خود را بهعنوان یک بازیگر اصلی تقویت کند. این اقدامات با واکنشهایی مانند تخریب وبسایت DragonForce توسط یکی از اعضای RansomHub به نام “koley” مواجه شده که این گروه را به همکاری با نهادهای قانونی متهم کرد. DragonForce با استفاده از ابزارهای پیشرفته، مانند باجافزارهای مبتنی بر کدهای LockBit و Conti، و تکنیکهایی مانند سرقت اطلاعات و رمزگذاری سیستمها، توانسته است هکرهای جدید را جذب کرده و دامنه فعالیتهای خود را گسترش دهد. این جنگ قدرت میتواند به افزایش حملات سایبری منجر شود، زیرا گروههای رقیب برای حفظ یا کسب سهم بازار به تاکتیکهای تهاجمیتر روی میآورند. برای سازمانها، این وضعیت نیاز به تقویت دفاع سایبری، از جمله بهروزرسانی نرمافزارها، استفاده از فایروالهای نسل جدید و آموزش کارکنان برای شناسایی حملات فیشینگ را بیش از پیش ضروری میکند.

تلاش DragonForce برای سرنگونی دیگر گروههای باجافزاری

DragonForce با هدف سرنگونی گروههای باجافزاری رقیب و تصاحب سهم بیشتری از بازار جرایم سایبری، رویکردی جسورانه و تهاجمی در پیش گرفته است. این گروه، که در سال ۲۰۲۱ بهعنوان یک گروه هکتیویست مالزیایی فعالیت خود را آغاز کرد، از اواسط ۲۰۲۳ به یک عملیات سرویس باجافزار (RaaS) تبدیل شد و در مارس ۲۰۲۵ با اعلام تغییر برند به یک “کارتل”، استراتژی خود را برای جذب هکرهای مستقل و اعضای سابق گروههای دیگر تقویت کرد. طبق گزارش Infosecurity Magazine، DragonForce با حملات هدفمند به وبسایتهای افشای اطلاعات گروههای رقیب مانند BlackLock، Mamona و RansomHub، تلاش کرده است تا رقبا را تضعیف کند و جایگاه خود را تثبیت نماید. این گروه با ارائه باجافزارهای قابل برندسازی و استفاده از کدهای سرقتشده از LockBit 3.0 و Conti v3، موانع ورود به دنیای جرایم سایبری را کاهش داده و به هکرهای جدید امکان داده است تا با نام تجاری خود فعالیت کنند. این اقدامات با واکنشهای متقابلی مانند اتهامات RansomHub مبنی بر همکاری DragonForce با نهادهای اجرای قانون مواجه شده است. حملات اخیر این گروه به خردهفروشان بریتانیایی مانند Marks & Spencer و Harrods نشاندهنده جاهطلبی آنها برای تسلط بر اکوسیستم باجافزار است. سازمانها باید با بهروزرسانی منظم نرمافزارها، استفاده از ابزارهای امنیتی پیشرفته و تقویت پروتکلهای احراز هویت، خود را در برابر این تهدید رو به رشد محافظت کنند.

منبع : engadget | برای کسب اطلاعات و اخبار روز با ما در بیسلند همراه باشید.